11/24 알리바바 클라우드 보안팀에서 아파치에 통보하여 알려진 로그4쉘 자바에서

원격 코드 실행이 가능한 0-day(CVE-2021-44228)이 확인되었습니다.

Log4j[아파치 로그포제이] 취약점 & 해결방법 / remote code execution vulnerability(JAVA)

Apache Log4j 란? 로그포제이(log4j)는 자바 기반 로깅 유틸리티로 프로그램으로써 프로그램 작성중 디버깅을 위한 로그를 남기는 경우 사용된다. 발견 날짜 : 2021년 12월 11일 보안 취약점 : 원격코드

bebeya.tistory.com

log4j2 취약점 스캐너

로그프레소는 현재 스캐너 기능을 실시간 업데이트해 깃허브를 통해 배포하고 있으며,

아래의 링크에서 누구나 다운로드 가능하다.

https://github.com/logpresso/CVE-2021-44228-Scanner

윈도우 설치

1. 압축 해제

2. 윈도우 키+R 키로 커맨드 실행

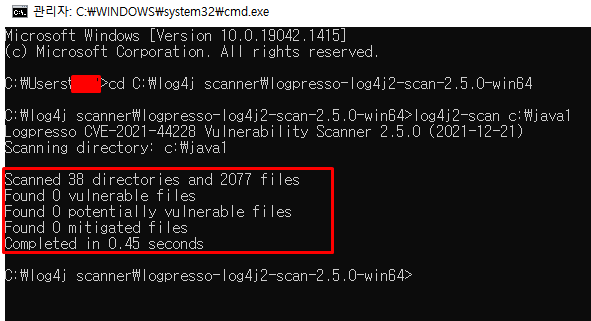

3. CMD 명령어(스캐닝 대상 경로) log4js-scan.exe 인력

-cd 명령어로 압축을 푼 경로로 이동

- log4j2-scan c:\java1 (log4j2-scan 검사할 경로)

4. 스캐닝 시작

5. 취약 파일 검사 내용 확인

38개 디렉토리 및 2077개 파일 검사

취약한 파일 0개를 찾았습니다.

잠재적으로 취약한 파일 0개를 찾았습니다.

완화된 파일 0개를 찾았습니다.

0.45초 만에 완료

리눅스 설치

1. 압축파일 다운 > 리눅스 서버로 옮김

2. Fix 옵션 사용 시 기존 취약한 파일 삭제 -> BAK 파일 생성 후 -> 기존 취약 파일의 백업 생성

3. 참고로 ELF 리눅스 실행 파일인 log2j2-scan 파일은 '/'로 바로 실행 가능하나, 현재 관리자 권한으로만 실행이 가능한 설정으로 실행 시 other로 실행 권한 설정 또는 관리자 권한으로 실행시키기.

자세한 사용법은 깃허브 다운로드 하단을 참조

https://github.com/logpresso/CVE-2021-44228-Scanner

'IT > TIP' 카테고리의 다른 글

| 스케일업(Scale Up) VS 스케일아웃(Scale Out) 차이점? (0) | 2022.02.22 |

|---|---|

| 오토스케일링(Auto Scaling)이란? (AWS, 클라우드) (0) | 2022.02.22 |

| SecureCRT 크랙, 키젠 무료 설치방법 / Key exchage failed (13) | 2021.12.16 |

| Log4j[아파치 로그포제이] 취약점 & 해결방법 / remote code execution vulnerability(JAVA) (0) | 2021.12.13 |

| 크롬/익스플로러 인터넷 새 창 열기(띄우기) & 닫기 키보드 단축키 (0) | 2021.11.10 |

댓글